Marktplaats oplichters aan het werk

Vorige week ontving John, de vader van een van mijn beste vrienden, plotseling een berichtje op zijn mobiele telefoon: “…via jouw adres is net mijn zoon via zijn bankrekening beroofd. Als je hier iets van weet vraag ik je dringend het geld terug te storten. Anders ben ik genoodzaakt aangifte te doen.“. Euhm, pardon? John is zelfstandig ondernemer en heeft een simpele website met daarop vermeldt zijn adresgegevens, e-mailadres en KvK nummer, en is zich uiteraard van geen kwaad bewust.

Aangezien zijn website op mijn server draait, toch maar even kijken of ik daar wat raars zie in de logs. De logs laten geen bijzonderheden zien, en aangezien zijn domein 100% scoort voor zowel de web- als e-mailtest op internet.nl lijkt spoofing niet voor de hand te liggen. In de dagen die volgen worden regelmatig pakketjes aangeboden door PostNL met daarop een vreemde achternaam (John Pluk) als geadresseerde. John weigert de pakketjes aan te nemen, maar de onduidelijkheid groeit. Wat is hier aan de hand?

In eerste instantie dachten we dat iemand op korte termijn voor de deur zou staan met de boodschap dat “een pakketje voor hem/haar verkeerd was bezorgd”. Dit is een bekende vorm van fraude waarbij je later alsnog rekeningen en aanmaning krijgt op jouw adres, maar er verscheen niemand. Omdat John regelmatig werd gebeld door onbekende nummers besloot zijn zoon om een van deze gesprekken aan te nemen. Dat was een slimme zet, want de dame in kwestie was bijna opgelicht door een koper op marktplaats, en had via Google het mobiele nummer van John achterhaald omdat ze dacht dat John de oplichter was. Het gesprek leverende genoeg informatie op om uit te zoeken wat hier nu echt aan de hand was.

Marktplaats oplichter

Op Marktplaats is een oplichter actief die zich voordoet als een nep-John (“J vn Pluk”), maar daarbij de adresgegevens van de echte John gebruikte. De oplichter toonde interesse in producten die door anderen te koop aan werden geboden, en probeerde zijn slachtoffers vervolgens over te halen tot het bezoeken van de phishing website: verzenden-via-marktplaats.nl. De reden die de oplichter hiervoor gaf: “Om zeker te zijn dat ik hem echt ontvang van jou zou je even via marktplaats alvast een verzendlabel willen kopen? Dan ontvang ik de track and trace direct. En weet ik zeker dat ik hem ontvang.”. De oplichter maakt hier dus gebruik van het feit dat Marktplaats zelf de mogelijkheid biedt om PostNL verzendlabels aan te maken, maar probeert dus om verkopers op Marktplaats gebruik te laten maken van een nep website die door de oplichter zelf is opgezet: verzenden-via-marktplaats.nl. En het is best interessant om te zien hoe dit in zijn werk gaat.

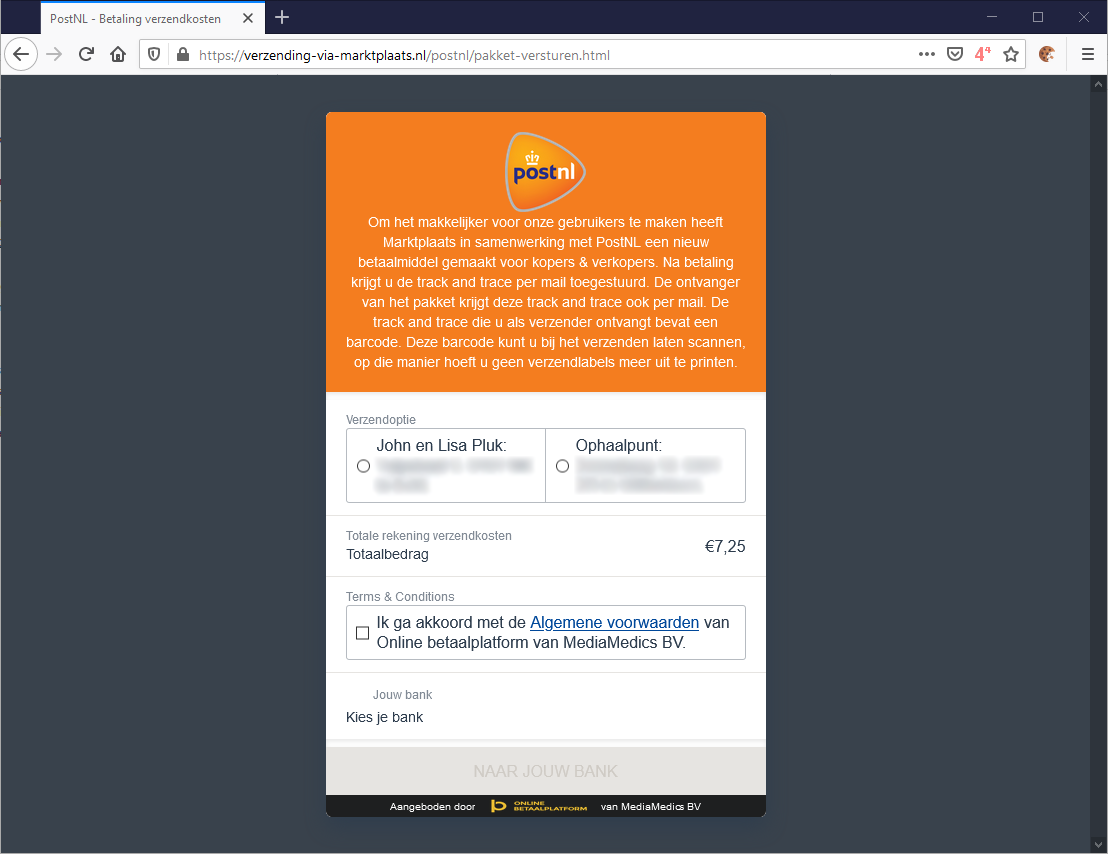

De link die door de oplichter naar de verkoper op Marktplaats wordt gestuurd ziet er zo uit: https://verzending-via-marktplaats.nl/postnl/pakket-versturen.html. Wanneer deze link door de verkoper wordt geopend in de browser komt de volgende webpagina tevoorschijn (uit privacy overwegingen heb ik de adresgegevens onleesbaar gemaakt):

De verkoper vult dit formulier in, kiest een bank naar keuze (in dit geval de Rabobank) en klikt vervolgens op de knop “naar jouw bank”:

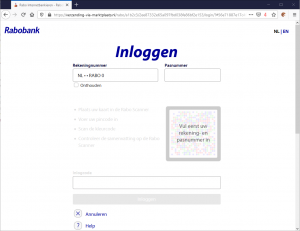

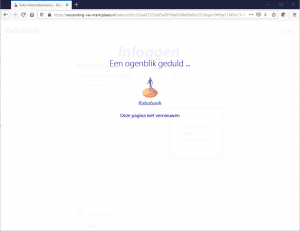

Daarna verschijnt het volgende nagebouwde nep inlogvenster van de Rabobank (binnen hetzelfde domein versturen-via-marktplaats.nl):

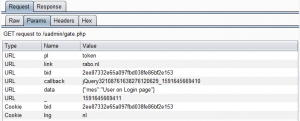

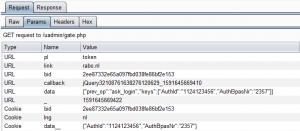

Interessant is dat er onder de motorkap van de website (dus onzichtbaar voor de verkoper) nog iets anders gebeurt. Vanaf het moment dat de verkoper het nep inlogvenster van de Rabobank voor zich ziet, wordt er een extra signaal naar de server van de oplichters gestuurd. Door dit signaal weten de oplichters dat de verkoper het nep verzendformulier heeft ingevuld en nu dus het nep inlogvenster van de Rabobank voor zich heeft.

Dit signaal wordt daarna standaard iedere 5 seconden verstuurd waarbij de variabele met de naam “_” telkens met 1 wordt opgehoogd, van 1591645669411 naar 1591645669412, naar 1591645669413, enzovoorts. Wanneer de verkoper vervolgens het rekeningnummer en pasnummer invoert (in dit geval heb ik willekeurige cijfers ingevoerd), wordt dit automatisch gedetecteerd door de website en verschijnt het onderstaande venster. De verkoper denkt nu dat de transactie is gestart, maar in werkelijkheid wordt er helemaal niks naar de bank gestuurd, maar gaat alles naar de server van de oplichter.

Dit is ook zichtbaar in een nieuw signaal dat naar de server van de oplichter wordt verstuurd. In dit nieuwe signaal wordt het door de verkoper ingevoerde rekeningnummer en het pasnummer naar de server van de oplichter verzonden (terwijl de verkoper denkt dat dit naar de Rabobank gaat).

Dit is een belangrijk stap in het technische oplichtingsproces, want met behulp van deze ingevoerde gegevens probeert de oplichter geld te stelen van het rekeningnummer van de verkoper. De software op de server van de oplichter zal namelijk proberen om op dat specifieke moment (volledig buiten het zicht van de verkoper) een echte transactie (de zogenaamde schaduwtransactie) op te zetten met behulp van de ingevoerde gegevens door de verkoper. Het idee achter deze schaduwtransactie is uiteraard dat er daadwerkelijk geld van de verkoper wordt overgemaakt op een rekening van de oplichter. Aangezien het even tijd kost om deze schaduwtransactie achter de schermen op te zetten, bleef het scherm met “een ogenblik geduld…” best wel een poosje staan. In mijn geval zo rond de 30 seconden. Veel langer in ieder geval dan de gemiddelde reactiesnelheid van de echte Rabobank website.

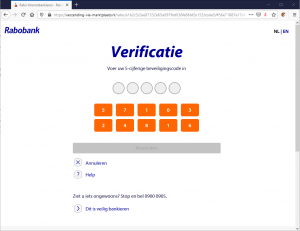

Wanneer de schaduwtransactie klaar staat, vraagt verzenden-via-marktplaats.nl aan de verkoper om de verificatiecode in te voeren:

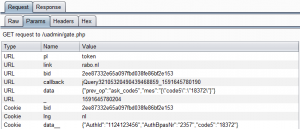

Wanneer de verkoper niets vermoedend de beveiligingscode intoetst die verschijnt op zijn random reader, zal de oplichter dit gebruiken om de schaduwtransactie te laten slagen. Dit is ook zichtbaar in het nieuwe signaal wat na het invoeren van de beveiligingscode naar de server van de oplichter wordt verstuurd. Hierin is namelijk naast het rekeningnummer en het pasnummer, ook de beveiligingscode zichtbaar.

Daarna is de oplichting een feit. De verkoper is zijn geld kwijt, John wordt gebeld door mensen die denken dat ze door hem zijn opgelicht, en de oplichter… tja, kleine kans dat die door de mand valt.

Takedown request

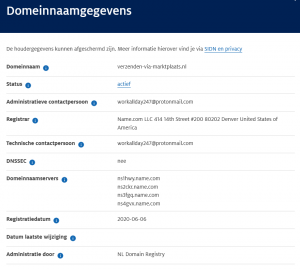

Om te voorkomen dat de oplichters nog meer slachtoffers maken, heb ik een melding van misbruik gemaakt bij de organisatie waar de oplichters het domein verzenden-via-marktplaats.nl hebben geregistreerd. Via de website van SIDN kun je verschillende gegevens van een .nl domein opvragen. Dat heb ik ook voor dit domein gedaan en dan zie je dat Name.com uit de Verenigde Staten de registrar is. Op Name.com kun je vervolgens een abuse melding invullen. In de meeste gevallen worden domeinen / website offline gehaald wanneer naar aanleiding van een abuse melding blijkt dat zaken niet pluis zijn. Vang je bot bij de registrar? Dan kun je ook proberen om bij het SIDN een notice-and-take-down verzoek indienen.

Tot slot

Een aantal uren nadat ik verschillende dingen heb zitten testen, was de website niet meer bereikbaar (no route to host). Mogelijk heeft de oplichter mijn afwijkende gedrag op de website opgemerkt, want mijn abuse melding was toen nog niet verwerkt aangezien de status van het domein nog steeds “actief” was. Op een bepaalde manier vond ik dat jammer, want een aantal dingen had ik graag (beter) willen testen.

- Op basis van het geanalyseerde verkeer is mijn sterke vermoeden dat de oplichter gebruik maakt van het phishing panel uAdmin (Universal Admin). Ik had graag wat meer tijd gehad om te ontdekken of ik hier meer mee had kunnen doen. Overigens zag ik wel dat de security specialisten van Zolder nog niet zo lang geleden de broncode van uAdmin hebben weten te bemachtigen. In een filmpje van 34 minuten leggen ze uit hoe het framework werkt, en hoe oplichters dit gebruiken. Zeker wanneer je interesse is gewekt, een absolute aanrader!

- Ik vraag me af of de Rabobank module in uAdmin wel goed werkt aangezien ik geen kleurcode te zien kreeg die gescand moest worden met een Rabo Scanner, of een cijfercode die moest worden ingevuld op de oudere Random Reader. Voor zover ik weet is dit namelijk wel een noodzakelijke stap voor het genereren van een geldige verificatiecode die nodig is om de schaduwtransactie te laten slagen. Het is in ieder geval zeker dat de oplichter minimaal 1x succes heeft gehad, maar wellicht was dat in combinatie met een andere bank.

Het viel overigens op de oplichter gebruik maakte van een Marktplaats account dat al 9 jaar actief was. Dit schept waarschijnlijk vertrouwen bij andere Marktplaats gebruikers, maar realiseer je dat oplichters vaak accounts hacken of stelen zodat ze de goede reputatie van het zulke accounts kunnen misbruiken.

Ben je zelf opgelicht of ken je iemand die dit is overkomen, zorg dan altijd dat er aangifte wordt gedaan bij de politie. Dit levert in eerste instantie misschien niet direct iets op, maar details uit verschillende aangiftes kunnen de politie wel op een goed spoor zetten om oplichters te ontmaskeren en hun criminele activiteiten een halt toe te roepen.

Update: overzicht valse domeinnamen (29-6-2021)

Inmiddels is gebleken dat de oplichters steeds nieuwe domeinnamen registreren. Mede met behulp van de onderstaande reacties, hou ik hier een overzicht bij met tot dit moment bekende domeinnamen waarmee de oplichters hun slag proberen te slaan. In alfabetische volgorde:

- check-via-details.nl

- dhlparcel.nl-aanmelding.shop

- dhlparcel.nl.label2.shop

- etiket-verzenden.me

- label-post.link

- marktplaats-onlinebetaling.net

- marktplaats-verzendlabel.nl

- mijn-dhlparcel.eu

- mijn-postnl.top

- mijn-verzendlabel.com

- mijn-verzendlabel.nl

- mijn-verzendlabels.biz

- mijn-verzendlabels.info

- mijn-verzendlabels.net

- mijnverzendingpostnl.info

- my-dhlparcel.nl

- nx-verzendingslabel-ned.website

- opsturen-aangetekendlabel.online

- overzicht-label.link

- pakket-versturen.icu

- pakketjes-verzenden.com

- pakketten-ontvangen-postnl.nl

- persoonlijk-verzending-postnl.nl

- persoonlijke-postnl.nl

- post-label.link

- postnl-bezorgservice.com

- postnl-labels.com

- postnl-service.icu

- postnl-via-marktplaats.nl

- servicepoint-dhlparcel.nl

- traceren.dhlparcels-nl.top

- verzendetiket.store

- verzending-via-marktplaats.nl

- verzendlabel-dhlparcel.shop

- verzendlabel-service.icu

- verzendlabel-via-marktplaats.nl

- verzendlabels-dhlparcel.online

- verzendlabels-dhlparcel.support

- web-postnl.top

- zelf-regelen-dhlparcel.nl

- een overzicht met nog meer nep domeinnamen (van postbedrijven) gebruikt door oplichters vind je hier: https://otx.alienvault.com/pulse/5fdf3b38e62a43acbe0a90de

Oh ja, ook op de website van het TV-programma Opgelicht?! wordt melding gemaakt van deze (nieuwe) vorm van oplichting: https://opgelicht.avrotros.nl/alerts/artikel/nieuwe-manier-van-oplichting-op-marktplaats-door-valse-postnl-verzoeken-via-whatsapp-phishing/.

Update 2: in het nieuws (01-09-2020)

Op 19 augustus maakte Fraudehelpdesk melding van deze nieuwe vorm van oplichting: https://www.fraudehelpdesk.nl/alert/nieuwe-variant-phishing-via-marktplaats/. Verschillende andere online nieuwsmedia hebben dit vervolgens ook opgepikt en hier aandacht aanbesteed. Hopelijk maakt dit mensen meer alert zodat ze er niet in trappen!

Ik had ook een pakketje naar John gestuurd. Gelukkig had ik -zonder zijn label- een pakket gestuurd. Het pakket word retour naar mijn huis gestuurd. Ben zo blij om te horen dat ik niet op de -door hem gestuurde- link heb gedrukt.

Melanie,

In dit verhaal maakt de oplichter gebruik van iemand anders zijn adres en niet zijn eigen adres. Diegene waar dat adres van is, is niet de oplichter zelf.

Vervelende hieraan is dat gedupeerden denken dat de ontvanger van de pakketten ook de oplichter is, maar in feite is deze ook een slachtoffer. Zijn adres word ongevraagd gebruikt.

Het feit dat jij je pakket retour hebt ontvangen is onder diegene waarschijnlijk jou pakket niet aangenomen heeft.

Ja klopt, dat had ik al in de gaten. Zo vervelend voor de echte bewoners dat zijn naam en adres gebruikt worden. Ik zag via mijn orginele post.nl code dat mijn pakket retour kwam. Dat was ook de reden waarom Google mij naar je site heeft gestuurd. Fijne uitleg heb jij gemaakt. Het was voor mij een wijze les van 6.75 ipv een lege bankrekening….

Goedemorgen,

Ik ben héél blij om terug te lezen dat het nu opgelost is.

En natuurlijk een beetje trots dat mijn speurwerk mede hiertoe geleid heeft 😊

Super Léon dat je dit voor je vader hebt gedaan!

Iemand probeerde me vandaag via mplaats met dit trucje op te lichten!!

Hopelijk ben je er niet in getrapt! Welke URL (link) werd er naar je gestuurd?

Ik wilde een horloge van 100 euro naar iemand opsturen (ik verkoop het) en de meneer appte mij de link https://verzendlabel-via-marktplaats.nl/postnl/pakket-versturen.html . Is dit hetzelfde verhaal? De link is anders.

Ja dit is hetzelfde verhaal, maar dan met een aangepaste link. Je ziet ook dat men hier weer anoniem wil blijven: https://www.sidn.nl/whois/?q=verzendlabel-via-marktplaats.nl. En deze keer maken ze gebruik van een server bij MonoVM (https://monovm.com/about-us/) uit Litouwen.

Je kan dit soort dingen het beste zo snel mogelijk melden bij Marktplaats zelf: https://help.marktplaats.nl/s/topic/0TO2j000000Kze0GAC/Verdachte-Activiteit-Melden

Jep ik heb marktplaats een email erover ge-emaild en ze hebben het account verwijderd.

De oplichter (s) is nog steeds actief, vanavond kreeg ik hetzelfde, gelukkig was ik alert.

Nu onder de naam Niels Koopmans uit Venlo!

Hi Roxellane, welke URL stuurden de oplichters naar je?

Helaas was ik niet zo alert en ben inderdaad opgelicht door zgn. Niets Koopmans uit Venlo

Wat vervelend dat ze je hebben weten op te lichten. Ze gaan ook erg sneaky te werk. Maar wat is er gebeurd nadat ze je opgelicht hebben? Rekening geplunderd? Niet verklaarbare afschrijvingen? Ik ben wel eens benieuwd.

Momenteel word er onder de naam van rene van beek deze truc toegepast. Ze gebruiken de gegevens van mijn bedrijf cabooter facility in venlo. Ze appen met het volgende tel nr 0657679595 .

Klopt! We hebben gebeld naar het bedrijf. Wellicht hebben we je gesproken vandaag. We hebben geluk gehad, want ook deze gast gebruikt een link voor een verzendlabel. De link die werd gebruikt door de neppe ‘René van Beek’ is: https://postnl-via-martktplaats.nl/marktplaats.nl/pakket/versturen.html

Wat een trieste figuren.

Bedankt voor de reacties allemaal! Het lijkt me verstandig om zoveel mogelijk informatie met elkaar te delen. Hiermee kunnen we de oplichters zoveel als mogelijk tegenwerken.

Ik ontving deze avond nog een e-mail van iemand die ook bijna slachtoffer was geworden. In dit geval werd het volgende domein gebruikt: marktplaats-verzendlabel.nl. Ook dit domein is dus nep.

Op basis van de reacties op deze blog:

=== Overzicht van NEP WEBSITES tot heden ===

* verzending-via-marktplaats.nl

* verzendlabel-via-marktplaats.nl

* marktplaats-verzendlabel.nl

* postnl-via-marktplaats.nl

Ik heb zojuist ook een koper die het zelfde linkje stuurde! Zag meteen wel dat het vreemd was, en heb het opgezocht. Dank voor jullie verhaal! Heb wel een vraag, is het klikken op het linkje en gelijk weg klikken gevaarlijk?

Hoewel het onder bepaalde omstandigheden mogelijk is dat het openen van een website (zonder verdere klikacties op die site) aanvallers per direct (gedeeltelijke) toegang geeft tot jouw systeem, is het onwaarschijnlijk dat dit hier het geval is.

Het doel van de oplichters is niet om zoveel mogelijk mensen op de link te laten klikken om systemen te infiltreren of gijzelen, maar om geld te verdienen aan mensen die tot handmatige betaling overgaan omdat ze niet doorhebben dat ze genept worden.

Kortom, het openen van de site en daarna weer sluiten kan niet zoveel kwaad. De voorbeelden van oplichtingswebsite die ik onder ogen kreeg, waren in dat opzicht in ieder geval ongevaarlijk.

Weet je nog welke domeinnaam de oplichters gebruikten? Zou je dat hier willen delen? Dank je.

Zekers, dat is https://pakketten-ontvangen-postnl.nl/marktplaats.nl/pakket-versturen.html

Vandaag meldde Michel ( met 1 L) Miedema zich en toonde interesse in 1 van mijn Marktplaats advertenties:

Hey Goedenmiddag! Hij ziet er echt goed uit! Ik wil hem graag vandaag komen ophalen als u hier tijd voor heeft. Ik moet straks weer aan het werk en kan zijn dat ik uw mailtje mis loop, zou u mij kunnen bellen of een bericht willen sturen via whatsapp? Dan kunnen wij even een ophaal afspraak maken. Mijn nummer is: 0623688759. Groetjes Mitchel Miedema

Ik heb hem gebeld, kreeg voicemail, niks ingesproken.

Kreeg zojuist een bericht van MP dat dit waarschijnlijk een frauduleuze koper is. Ik heb hem inmiddels geblockt. Ik heb geen link ontvangen.

Hallo.

Ik krijg nu net soort gelijke bericht van Michel. Leek mij ook vreemd omdat hij geen bedraag noemt en ik geb advertentie op bidden. Ik ging zoeken op google of het klopt, gelukkig heb ik hem nog niet gebeld.

jii ook al! ik vandaag ook.

Dit maakt mij zo pissig!

Ook hier vandaag contact gehad met die Mitchel Miedema. Ook ik kreeg een link toegestuurd. Deze heb ik wel geopend maar verder niets mee gedaan. Ik vertrouwde het niet.

Ik heb uiteindelijk zelf een verzendlabel aangemaakt en hiervan als bewijs hem een printscreen gestuurd. Nu geen reactie meer ontvangen.

Grr wat kan ik hier kwaad om worden!

Zou je de link nog met ons willen delen? Dan voeg ik hem ook toe in het overzicht hierboven. Dank je!

Ook benaderd door mitchel miedema, wilde iets van mij kopen via marrktplaats, maar ik kon hem ook appen of bellen, heb hem geappt, reageerde op een gegeven moment niet meer, toen rook ik onraad, geblokt op whatsapp en uit de lijst van contacten gehaald. Hij heeft niets gestuurd van een link ofzo.

Heel vervelend zulke mensen.

Ik heb hetzelfde gehad met Michiel Miedema. Hij stuurde mij ook een link om me via marktplaats bij PostNL te registreren. Ik heb wel handmatig mijn gebruikersnaam ingevuld maar met een verkeerd wachtwoord (gelukkig), want ik wist mijn wachtwoord niet meer, omdat deze automatisch is gegenereerd. Moet ik me nu zorgen maken over mijn digitale veiligheid, of is het pas wanneer je je volledige banksgegevens invoert?

Ik heb aangifte gedaan bij de politie en bij marktplaats.

wanneer je het opgegeven wachtwoord (of een wachtwoord wat hier sterk op lijkt) op andere plekken gebruikt, dan adviseer ik om dit wachtwoord overal aan te passen. En dan ook echt iets heel anders kiezen. Dus niet van Paddestoel03 naar Paddestoel04. :-)

Ik herken deze verhalen, dit maal met Patrick Veenhoven. Wat gek is, is dat hij al 4 jaar gebruiker is op marktplaats. De link die hij deze keer gebruikte voor de track en trace is: persoonlijk-verzending-postnl.nl/marktplaats.nl/pakket-versturen.html

Dank voor het delen.

Over die 4 jaar, schrijf ik in mijn blog het volgende:

Hier ook contact gehad met Patrick Veenhoven, wilde graag dat ik een verzendlabel aan maakte via

mijn-postnl.top/marktplaats.nl/pakket-versturen.html

Niet op ingegaan en site ff bekeken, duidelijk phishing.

Gebruiker bij Marktplaats gemeld.

Goeiemorgen. ook ik ben gisteren (12 sept) in contact geweest met “Patrick Veenhoven’ via de account van Bert van Weert (Maastricht, 11 jaar actief). Link die gedeeld werd is: https://mijn-postnl.top/marktplaats.nl/pakket-versturen.html. ’s avonds was de website in Google al als onbetrouwbaar gekenmerkt. Heb de gebruikte account gemeld bij Marktplaats. Viel me op trouwens dat marktplaats vooral gefocust is op malafide advertenties en minder op gehackte accounts. Anyway, ik heb in de dialoog – ik zag eerlijk gezegd pas laat (maar wel op tijd) in het proces dat echt niet klopte – hem uit z’n tent gelokt – hij werd boos op me, begon te vloeken en wilde me gaan bedreigen (ik noemde hem amateur omdat hij zoveel fouten maakte in z’n verhaal) net voordat ik hem geblokt had. Benieuwd of dit nog een staartje gaat krijgen. Was het echter waard ;-)

Ik heb gister ook contact gehad met “Patrick Veenhoven” en stuurde mij dezelfde link als hierboven beschreven

Mijn bankinlog heb ik geblokkeerd want ik rook onraad…..toen ik dit allemaal las vanmorgen, bevestigde dat mijn vermoedens

Helaas vanavond dit zelfde aan de hand gehad, de oplichter stuurde de volgende link; https://web-postnl.top/marktplaats.nl/pakket-versturen.html

Gaf ook aan dat het ver rijden was, terwijl het 15 minuten was. Gelukkig had ik meteen nagetrokken of deze gebruiker wel echt bestond, ik kwam bij iemand uit die in Venlo woont. Nadat ik deze koper confronteerde kwamen er boze reacties, gelukkig mij niet opgelicht!

Ik zie dat het hier specifiek om marktplaats gaat. Zelf krijg ik net een sms van een. Voor mij onbekend nummer dat er een pakket klaar ligt ook van PostNL wat vervolgens doorgelust wordt naar hetzelfde scherm als boven in de screenshots.

Telefoonnummer:

+31630959723

http://mijnverzendingpostnl.info

Hi Wendy, dit wordt smishing (SMS phishing) genoemd. Geen idee of dezelfde oplichters hierachter zitten. Dat zou kunnen, maar het systeem wat ze gebruik op de website (uAdmin) is makkelijk verkrijgbaar en wordt door meerdere (groepen) oplichters gebruikt. Ik voeg de URL wel even toe aan het overzicht. Dank!

Zelfde soort verhaal. marktplaats – ik kom halen. dit is mijn whatsapp nummer. Helaas mijn adres gegeven. Dan oeps een beetje ver. Kan je sturen met dhl.

Oh ja veel fraude. Aub eerst label maken zodat ik weet dat het echt is etc..

Vervolgens niet op ingegaan en bedreigd.

Gebruikte nr:

+31 6 20936664

Hallo Papa Vayèn, Een hele goedenavond! Ik wil graag langs komen op hem op te halen mits hij nog beschikbaar is. Ik heb tot Maandag vrij, mocht vandaag niet goed uit komen voor u kunnen wij tot Maandag een afhaal afspraak maken. Ik moet nu de deur uit kan zijn dat ik uw bericht mis loop. Zou u mij kunnen bellen of een bericht kunnen sturen via whatsapp? Mijn nummer is +31620936664. Ik kijk graag uit naar uw bericht! Tot snel!

https://my-dhlparcel.nl/nl/detail.html

Onze adres gegevens zijn:

Bart Visser

Brikkenstraat 26

6051 ET Maasbracht

Eenmaal gegoogled op dit adres, staat dit huis te koop. Eenmaal gegoogled op dit adres. Geen Visser woonachtig.

Ik werd ook benaderd via:

Bart Visser

Brikkenstraat 26

6051 ET Maasbracht

Ik werd naar deze link gestuurd:

https://zakelijk-dhlparcel.nl/nl/detail.html

Ik ben er gelukkig niet ingetrapt.

Zelfde meldingen als hierboven .

Van Bart Visser omdat ik een Whatsapp account had gemaakt zag ik zelfs een profiel foto van een gezinnetje pa, ma en zoontje.

Nog even ter info.

Ik kreeg wel een fraude melding en een e-mail van marktplaats en tevens dat het account geblokkeerd was.

Hier zelfde verhaal: Bart Visser uit Maasbracht, tel nr 0620936664. Vroeg me op een link te klikken om verzendlabel te maken:

https://traceren.dhlparcels-nl.top/details_dhl.php

Profielfoto van een gezinnetje, appjes in keurig Nederlands. Totdat je meldt dat je het niet vertrouwt, dan komen er bedreigingen via de app.

Ben ook benaderd door Bart Visser (tel.nummer 0620936664; e-mail bart@visser.nl). Zelfde verhaal. Stuurde ook de DHL link. Heb deze geprobeerd maar lukte niet. Heb daarna via de dus officiële site van DHL pakje aangemeld. Ondertussen had hij mijn bankrekeningnummer gekregen en mijn telefoonnummer. Werd even later gebeld door “mijn” bank dat mijn geld in gevaar was. Het leek op het officiële nummer van de bank. Had uitzending hierover op tv gezien. Mijnreactie was dat ikzelf de bank zou gaan terugbellen. Dat was niet helemaal het plan zoals het zou moeten lopen. Ik moest vooral aan de lijn blijven. Heb toen dus maar opgehangen.

Heel verstandig. Gebruik nooit de contactgegevens uit een mogelijke phishing e-mail, en vertrouw er ook niet zomaar op dat een beller is wie hij zegt dat hij is. Wordt er contact me je opgenomen (via telefoon of per e-mail) en gaat het om geld of andere vertrouwelijke gegevens? Zoek dan zelf de contactgegevens op van de partij die men claimt te zijn, en zoek via deze weg naar bevestiging.

Nog een gevalletje.

Gebruikt de naam Ruben Kasteel met telefoonnummer: 06 13239410

Gebruikt een te koop staande huis in Maastricht Jekerstraat 23 6211 NR

Hij wilt dat je via zijn link de verzending in orde maakt voor hij het gevraagde bedrag via marktplaats overmaakt.

link: https://zelf-regelen-dhlparcel.nl/nl/detail.html

Ik heb er zojuist ook 1 via whatsapp binnen gekregen: https://opsturen-aangetekendlabel.online/versturen.html Staat nog niet in het lijstje, maar lijkt me hetzelfde verhaal?

Exact hetzelfde verhaal hier met het domein verzendlabel-dhlparcel.shop

hierbij een nieuwe domeinnaam: mijn-verzendlabel.nl/label.php? met nog wat erachter

sinds 18-12-2020 is dit domein actief en werd mij vandaag toegezonden door een mogelijke koper via marktplaats.

het bekende verhaal, ben al eens opgelicht en wil zeker zijn dat je het product opstuurt.

hij/zij wilde geen gegevens doorgeven, en blijven maar druk uitoefenen om op de link te klikken.

Het kwam via een nederlands 06-nummer waarbij een profielfoto word gebruikt van een vrouw met 2 kinderen alles om ze echt mogelijk over te komen.

Vandaag bij mij idem dito – Noemde zich Rochelle gebruikt 06 59309844

Idem… vandaag ook. Heb ook op de link geklikt. Zag er erg geloofwaardig uit. Maar ben gestopt omdat ik het toch niet vertrouwde. Ik denk dat het mis gaat als je ook overgaat tot betalen voor de label.

Ook een Whatsappje gekregen van Sandra: +31 6 25703975 om een verzendlabel te kopen via de website:

https://postnl-service.icu/Bezorgen.html?trxid=5fdd1f0c528c2

Vandaag ook de link geopend, goedgelovig of naïef.

Nu via DHL, voor ene Jeroen Schelte uit Franeker.

https://verzendlabels-dhlparcel.online/consument.html

Vandaag ook benaderd door deze persoon. Kwam heel geloofwaardig over. Had op de link geklikt maar zag direct dat de tekst van de DHL site wazig leek. Verder niks ingevuld.

Gisteren ook plots via whatsapp benaderd door ene Jeroen Schelte. Geen link ontvangen nog, maar wel op vreemde wijze dwingend om het pakket te versturen en wilde graag mijn rekeningnummer. Heb ik geweigerd te geven via whatsapp. Maar wel bijna in meegegaan. Vermoed dat de volgende smoes mij naar een link had verwezen.

Jeroen Schelte was ook bij mij bezig, via een verzendlabel

Niet intrappen. Absoluut iemand die je oplicht!

Ik heb deze link in een bericht toegestuurd gekregen om de verzending in te verwerken.

http://www.marktplaats.nl/gateway.html?url=https%3A%2F%2Fjouw.postnl.nl%2F%23%21%2Fversturen%2Fdetails

Is dit soortgelijk zoals bovenstaande?

Uiteindelijk verwijst deze link je door naar het domein jouw.postnl.nl. Als ik mij niet vergis is dit wel van PostNL. Dit lijkt dus geen link naar een valse website te zijn.

Is ook een oplicht service, onder de naam van rochelle hager

Jeroen Schelte,

Absoluut een oplichter.

Blijf hier ver vandaan!

Hij doet er zelf nogal lacherig over als je hem confronteert met de oplichtingspraktijken.

Net ook bericht ontvangen onder de naam Rochelle Hagen telefoonnummer: +31 6 20281827

Stuurde een link naar mijn-verzendlabel.com

vandaag ook bijna opgelicht door “jeroen schelte”. Dankzij deze site ervoor behoed. Thanks! Gebruikt telefoon nummer 0620103798. Ook weer uit “franeker’. Ik heb hem ermee geconfronteerd en hij begon hard te lachen en deed niet eens poging om het te ontkennen!

https://mijn-dhlparcel.eu/consument.html

Zojuist is mij een poging tot oplichting overkomen. Precies het zelfde als wat Juri benoemd.

Tel nummer: 0620103798

Deed erg laconiek en lollig over de kwestie. ‘Is van plan mijn hele rekening leeg te trekken, tot dat ik diep in de min sta’

Pas op!

http://www.persoonlijke-postnl.nl/pakket-versturen.html

mijn-verzendlabel.info dank zij deze info niet ingetrapt

mijn-verzendlabels.info*

Gisteren heeft iemand ook geprobeerd mij op te lichten. Ik krijg via WhatsApp een bericht dat deze persoon geïnteresseerd is en de vraagprijs biedt. Profielfoto is een alleraardigs oer-Hollands gezinnetje. Hij woont precies aan de andere kant van het land dus ophalen is geen optie. Ik opper verzenden via PostNL, want dat kan in de marktplaats app. Meneer heeft echter ‘nare ervaring’ met PostNL en wil liever via DHL verzenden. Prima. Maar, meneer wil garantie dat ik het item wel opstuur dus ik moet de verzendkosten voorschieten. Vervolgens krijg ik een halfbakken link die ik meteen herken als onzin: verzendlabels-dhlparcel.ltd. Ik heb deze amateur dan ook meteen geblokkeerd. Zijn nummer was: 0620103798, die zie ik hier al meermaals voorkomen.

Bij ons idem, gezinnetje uit Sassenheim, via whatsapp, iets ander verhaal, biedt vraagprijs. (ander verhaal = ” ik heb geen account op marktplaats”) en vervolgens scam links.

Hier zijn 135 andere post scam sites: https://otx.alienvault.com/pulse/5fdf3b38e62a43acbe0a90de

Hier precies hetzelfde meegemaakt, Maikel Jacobs uit met een gezellig gezinnetje uit Holwerd whatsappte onder hetzelfde nummer en eenzelfde soort verhaal over een verzendlabel van DHL, via pakket-verzenden-dhlparcel.nl.

Dank voor deze info, heb hem nu geblokkeerd!

Vandaag gecontacteerd door +31 6 45179561 met dit verhaal.

Ik werd doorgestuurd naar https://mijn-verzendlabels.net/ Nog een voor op de lijst.

net precies het zelfde meegemaakt met Maikel Jacobs kon alleen via whatsap reageren op mijn advertentie opmarktplaats een vaag verhaal woonde in holwerd kon hem daar niet vinden toen gelukkig deze site gevonden dank jullie allemaal

Ook hier bijna in maikel zn verhaal getrapt. Hij vroeg of ik een verzendlabel via dhl wilde aanmaken omdat hij zeker wilde weten dat ik t zou versturen. Ik ga klik niet zomaar op een link dus had gezegd dat ik t via de dhl site zelf zou regelen en dat ik zn email nodig had. Daar reageerde hij niet meer op en toen ben ik gaan zoeken. Nu ben ik heel blij dat k niet te goed van vertrouwen was…

Bedankt allemaal. Waren net met Maikel Jacobs bezig en voelde al nattigheid. Gegoogeld en bij bovenstaande narigheid uitgekomen. Net op tijd! Thx!

Hij gebruikt ook http://servicepoint-dhlparcel.nl/

En onder de naam Ferdinand den Blijker. Wel uit Holwerd.

Gelukkig vertrouwde ik het niet, maar ik kan mij voorstellen dat er veel mensen intrappen. Alle bankrekeningen staan lekker vol met een net gestort salaris. Wees gewaarschuwd.

Iemand wilde vandaag iets van mij kopen met de vraag of ik het verzendlabel alvast wilde sturen met deze link: https://mijn-verzendlabels.biz/label.php?trxid=cO4TYB7xo0pu

Is dit wel oké? Ik moest allerlei gegevens invoeren maar vervolgens gebeurde er niks.. Er is ook niks van mijn rekening afgeschreven, maar heb voor de zekerheid mijn geld even ergens anders neergezet.

De man in kwestie heeft mij via whats app benaderd..

Hoi Jill, dit is NIET ok. Dit is de website van een oplichter. Alle contact verbreken en blij zijn dat je je geld nog hebt.

Wij kregen zojuist het verzoek om een verzendlabel online aan te maken.

Dit was de link:

https://verzendetiket.store/gateway/postnl-marktplaats/verzendkosten?id=4259e4bb583f

Deze link is geldig t/m 30januari

Ik krijg er een raar gevoel bij, en volgens mij sluit dit helemaal aan bij bovenstaande eerdere berichten.

Hi Mike, hoewel er op dit moment doorverwijzingen naar de echte websites van Marktplaats en PostNL actief zijn, gaat het hier waarschijnlijk wel om een oplichter. Het domein verzendetiket.store is pas recent (op 20-1-2021) geregistreerd. Ook is de typefout vreemd: het is namelijk tiCket met een “c”. In mijn ogen zijn dit duidelijke signalen dat er iets niet pluis is. Mijn basisregel bij dit soort dingen is simpel: vertrouw alleen de originele domeinen marktplaats.nl en postnl.nl

Vandaag benaderd door ene Merel Hoefnagel 0657692977 met dezelfde truc. Heb chat verwijderd dus weet website niet meer, maar was idd iets met “mijn verzendlabel-PostNL-marktplaats”. Nu ik al deze berichten lees wordt me veel duidelijk! Tnx!

Gisteren benaderd door ene Erik uit Holwerd, met hetzelfde verhaal als hier terug te lezen. Erg enthousiast over het product, vraagt eerst waar ik woon om daarna aan te geven dat ‘hij’ aan de andere kant van het land woont via n.a.w. gegevens. Gebruikt https://verzendlabels-dhlparcel.support/consument.html. Begon verdacht te worden toen deze persoon €10 meer bood dan de vraagprijs, product stond 1 uur op Marktplaats. Tel. nr. +31653574302. Bedankt Dennis voor de uitgebreide fraude uiteenzetting 👍🏻.

Merel wilde bij mij iets kopen en heeft mijn adres en bankgegevens gevraagd om het geld over te maken. Daarna reageert ze niet meer. Wat gaan ze met mijn gegevens doen?

Ze kunnen geen geld opnemen, maar je kan er zeker last mee krijgen. Op deze website (https://goedkoopstebankrekening.nl/wat-kan-iemand-met-mijn-bankrekeningnummer/) staat hierover:

Wat iemand met jouw bankrekeningnummer kan doen, is het afsluiten van een abonnementen en het aangaan van aankopen waarvoor een machtiging wordt afgegeven. In de praktijk blijkt hier door bedrijven nog erg weinig controle op te worden toegepast.

Indien iemand een abonnement afsluit, waarbij hij of zij jouw bankrekeningnummer heeft gebruikt, dan zal er geld worden afgeschreven van jouw bankrekening. Dit is in dat geval echter nog geen reden tot paniek. Volgens de Nederlandse wet is de consument goed beschermd. Zo kan je een automatische incasso tot maximaal 8 weken eenvoudig terug laten draaien. Bovendien staat het geld dan bijna direct weer op jouw rekening.

Vandaag onze hetzelfde overkomen. Ene Jeanette Mulder had interesse in mijn advertentie. Ze gebruikte weinig Marktplaats en daarom via WhatsApp een reactie. Na wat heen en weer geappt een deal. We gaven aan dat ze het kon ophalen, maar toen bleek dat ze uit Venlo kwam en Zwolle waar wij wonen wel ver weg is. Dus of we het zouden kunnen verzenden. Vervolgens kregen we deze link: nx-verzendingslabel-ned.website

Wel geklikt en ingelogd en toen vertrouwde we het niet, want vonden het vreemd. Dus niet afgemaakt. Ondertussen kregen we een appje of het lukte en toen gezegd dat we de link niet vertrouwde. Het telefoonnummer dat deze Jeanette gebruikte was: 0645833234.

Voor de zekerheid hebben we gelijk het wachtwoord van onze internetbankieren gelijk verandrd.

Gister heb ik ter goeder trouw wel deze link aangeklikt. Heel stom van mij. Bij het bankgedeelte voor de verificatiecode bleef het scherm hangen, toen heb ik alles verwijderd . Ben ik dan al te ver gegaan? Kunnen de oplichters dan al bij mijn gegevens?

https://label-post.link/labl.php?trxid=kd3023jk

Hi Dimphy,

Ik kan dit niet met zekerheid zeggen. Wanneer jij geen verificatiecode hebt ingevoerd, verwacht ik dat er ook geen transactie / betaling heeft plaatsgevonden. Mocht dit toch het geval zijn, dan zie je dat wel terug in je eigen bank app.

Vanavond een whatsapp reactie op marktplaats advertentie met link naar: pakketjes-verzenden.com

Vandaag probeerden ze het bij mij. Via Whatsapp, tel nr +31 6 53664514. In het Whatsapp profiel staat ook een e-mailadres: patriciajansens72@gmail.com

De naam die de oplichter gebruikte is: Patricia Janssens / Inkoop verkoop Janssens

Link die ze stuurden: https://betaalverzoek.rabobank.nl/betaalverzoek/?id=IKbIzR_uRvOA_xnwINRVgA

Wat ook opviel was dat Whatsapp de melding gaf:

Deze chat is met een bedrijfsaccount. Klik hier voor meer informatie. Ik heb het gerapporteerd bij Whatsapp.

===========

Hey. Goedemiddag.

Ik heb interesse in jou product op marktplaats.

Hoeveel zou u het willen weg doen incl de verzendkosten?

Zou u ook een track and trace erbij kunnen doen?

Mvg Patricia Janssens

=========

Zou je alvast een post NL label willen aanmaken zodat ik zekerweet dat je het verstuurd.

Na ontvangen van het label betaal ik je het volledige bedrag!

Je hoeft niks van te voren op te sturen!

Je ontvangt dan ook de barcode via de mail die je laat scannen bij post nl!

Heb al mijn gegevens al ingevuld! https://post-label.link/lbl.php?trxid=9300dh34

vandaag via whatsapp de link pakket-versturen.icu gekregen door het nummer 0649619899

Ik had wat te koop staan op marktplaats. Kreeg ik een app van Fabienne Scheper uit Middelburg. Ook met een verzoek om een betaal label aan te maken. Tel 0630814143.

Hij zal het nu echt moeten doen zal u het nogmaals willen proberen ?

https://postnl-bezorgservice.com/track-and-trace/3SYKHS622901-NL-4331AT.php

Ook dit domein is nep. Dus trap er niet in.

Onder naam Patrick , of ik eerst een verzendlabel wilde betalen zodat die zeker wist dat ik het product zou versturen. Wel op dr link geklikt maar vertrouwde het niet dus niet betaald. Hoop dat dit genoeg is. Groeten Tom

Hoi!

Hier ook een berichtje gekregen, van ene Welsey dekker. Het linkje is: https://overzicht-label.link/HdiXODj34n.html

Ik heb 3x aangegeven dat ik het niet helemaal vertrouw. Ik gaf aan dat als ik een verzendlabel aanmaak de site er anders uit komt te zien. Dat was omdat hij het linkje doorstuurt zegt hij.

Fijn dat je dit zo uitgebreid hebt beschreven, heb ik toch een soort van bevestiging dat mijn gevoel klopt :)

Benaderd door Kim Mulder uit Vlissingen. Gestuurde link:

https://postnl-labels.com/track-and-trace/3SYKHS7720018-NL-4383WB.php

Ik vertrouwde het niet maar had al wel gebruikersnaam en ww ingevoerd. Vervolgens maakte ze 5000 teveel over, foutje, of ik dat terug wou boeken. Gelukkig zag ik dat de 5000 van mijn spaar naar betaalrekening was geboekt door haar. Ook had ze mijn spaarrekening onzichtbaar gemaakt via instellingen dus ik dacht dat alles weg was. Ben me rot geschrokken. Na telefoontjes met fraudedesk bank en politie nu alles geblokkeerd.

Vandaag (19-04-2021) zo’n zelfde soort bericht gekregen van +31685493180 naar aanleiding van een advertentie van mij op Marktplaats.

“Mooi, ik had alleen wel een vraag. Zou u via PostNL een verzendlabel willen kopen? Dan ontvangen we beiden direct de Track and Trace code. Zo weet ik dat u het daadwerkelijk naar mij opstuurt, niks persoonlijks hoor. Ik zal het verzoek doorsturen, dan kunt u de verzendlabel aanmaken. Mijn adres / verzendkosten zijn al gekoppeld aan de PostNL link ( aangetekend ). “

Ik bood vandaag iets aan op marktplaats. Naast vragen en biedingen via berichten binnen Marktplaats, krijg ik net een vreemd bericht binnen met een link. Zou dit oplichting zijn?

Bericht is als volgt:

———-

Hallo Jan, als je het jammer vind gewoon http://www.marktplaats.nl/gateway.html?url=http%3A%2F%2Fhouden.Je krijgt er spijt van praat uit ervaring

carelbootje

———–

Ik heb niet op de link gedrukt, maar begrijp de strekking niet van dit bericht.

Groeten, Jan

Als je de strekking van het bericht al niet begrijpt, zou ik het volledige bericht negeren en al zeker niet klikken op de link.

Gisteren kreeg ik via whatsapp op een van mijn Marktplaats advertenties de vraag om eerst een verificatie check te doen of ik wel een goede verkoper ben.

Ze stuurden mij de volgende link: https://check-via-details.nl/home/verificatie/index?trxid=60ad4d56b6cfe

Daar moest ik een betaling doen. Dat heb ik niet gedaan, maar pas hiervoor op mensen.

Het telefoonnummer dat werd gebruikt is +31 6 87010513

Vandaag kreeg ik weer een Whatsapp bericht van een zogenaamde koper en die wilde de verzendlabel truc toepassen.

Hij noemde zich Jelle en belde mij zelfs.

Hij stuurde de volgende link:

https://verzendlabel-service.icu/versturen/label.php?trxid=60ab43a067b4b

Het telefoonnummer dat hij gebruikt is +31 6 85773523

Ben er uiteraard niet op ingegaan gelukkig.

En daar is hij weer.

website gestuurd: https://verzendlabel-service.icu/versturen/label.php?trxid=60b00ab26c134

zjin nummer: +31 6 33814991

zijn verzonnen naam bij mij: Mirjam

zijn naam voor volgende slachtoffer : M Stool

Screenshots: https://imgur.com/a/GXP9XbK

Vond het wel grappig dat hij het uiteindelijk toegaf haha (zie in screenshots)

Vanochtend kreeg een bericht van een koper naam Tineke, ze wil een artikel overnemen voor de vraagprijs.

En daarna aandrong om een betalingsverzoek.

Ik kreeg volgende link, bij het openen, kreeg direct een waarschuwing met rode letters, verder geen gegevens ingevuld.

Ze gaf aan vooraf te willen betalen, dus heb ik aangegeven betalen cash bij het ophalen en heb deze dame geblokkeerd.

Ik heb haar een bericht gestuurd voor betaling bij ophalen, daarna reageerde ze niet meer

Marktplaats gesproken en link is niet van hun.

nummer is 0616845134.

Dit was de link wat ik vanmorgen kreeg.

https://marktplaats-onlinebetaling.net/verzoek-maken.html

Groet Nadia

Ik had 2 motorjassen op marktplaats staan. Werd daarover geappt. Met uiteindelijk het verzoek om via dhl een verzendlabel aan te maken. https://dhlparcel.nl-aanmelding.shop/account/nl.php . Tuinde er bijna in heb de eerste stappen doorlopen maar niet door gezet. Naam is: Jeroen Broeckhorst uit Leeuwarden. Telnr. 0684367406 en het is een bedrijfsaccount. Zei dat het een oplichter was met als reactie vele lachende smileys.

beste allen,

Vandaag benaderd door “Jeroen Broeckhorst” via telefoonnummer +316 86155757

Startend met een belofte tevoren te betalen, later een link te sturen welke naar een niet-marktplaat/DHL site leidt, omdat deze persoon PostNL niet vertrouwt.

Link in kwestie : https://dhlparcel.nl.label2.shop/account/nl.php

deze lijkt mij te vallen onder het label2.shop domein.

Dat klopt inderdaad. Er staan al meerdere voorbeelden in de lijst waarbij oplichters proberen om gebruikers op het verkeerde been te zetten door het beoogde hoofddomein (in dit geval dhlparcel.nl) als subdomein te gebruiken van een hoofddomein onder controle van de oplichters (in dit geval label2.shop). Het resultaat (dhlparcel.nl.label2.shop) kan voor sommige gebruikers verwarrend zijn, omdat zij hebben geleerd om te controleren of de URL begint met “https://[beoogde-domeinnaam]”.

Ook ik kreeg een bericht van M.stool (+31 6 33893077) met het volgende bericht:

Ik had zelf al even naar de verzend opties gekeken

Zou je via PostNL een verzendlabel willen aanmaken, zodat ik zeker weet dat je het daadwerkelijk toestuurt

Na ontvangen van de bevestigings mail betaal ik je uiteraard het volledige bedrag inclusief verzendkosten

Je hoeft niks van te voren op te sturen!

Je ontvangt de barcode via de mail, deze laat je dan scannen bij het verzendpunt

Heb al mijn NAW gegevens al ingevuld!

https://versturen.icu/versturen/label.php?trxid=60db963819c83

De website viel vrij snel door de mand aangezien de meeste functies buiten dat wat voor de oplichter van toepassing is niet werken. Het viel me op dat deze link nog niet in jullie lijst staat dus ik dacht ik laat het even weten

ik kreeg verzoek via 31.6.8731.7602 van zgn, iemand uit Eindhoven met verzoek om babykleding te versturen naar: M.Stool, Duivelshoek 31, 7546 BK Enschede. Dit adres/deze woning heeft te koop gestaan en zou kort geleden verkocht zijn. In dit geval ook met ’n link naar zogenaamd. Post-nl.

https://opsturen-veilig icu/versturen/label.php?trxid=6167085be351b . Dat be kan duiden op Belgie. Terwijl 351 het landennummer is van Portugal.

vgr.